Portfolio d'Apprentissage

Analyse Réflexive des Compétences Niveau 2

Dans cette section essentielle de mon portfolio, je propose une analyse réflexive et critique des compétences acquises durant mon parcours en BUT Informatique parcours IAMSI (Intégration d'Applications et Management du Système d'Information). Je m'attacherai particulièrement aux trois compétences qui culminent au niveau 2 dans ce parcours, en démontrant par des preuves concrètes et une argumentation structurée comment j'ai développé et validé ces apprentissages.

Cette démarche s'inscrit dans une perspective de documentation rigoureuse de ma trajectoire de développement professionnel, où chaque compétence est mise en relation avec des traces tangibles issues de mes différentes mises en situation professionnelle.

Dans le parcours IAMSI, trois compétences s'arrêtent au niveau 2 :

- Optimiser (Niveau 2 : Sélectionner les algorithmes adéquats pour répondre à un problème donné)

- Administrer (Niveau 2 : Déployer des services dans une architecture réseau)

- Gérer (Niveau 2 : Optimiser une base de données, interagir avec une application et mettre en œuvre la sécurité)

1. Compétence "Optimiser" (Niveau 2)

AC1 : Choisir des structures de données complexes adaptées au problème

en formalisant et modélisant des situations complexes (CE2.01)Développement du jeu 'Trains'

Pour représenter efficacement le plateau de jeu et les connexions ferroviaires, j'ai implémenté une structure de graphe pondéré, où chaque nœud représentait une ville et chaque arête une connexion potentielle. Cette approche a nécessité une formalisation précise et m'a permis de gérer efficacement les calculs de chemins optimaux.

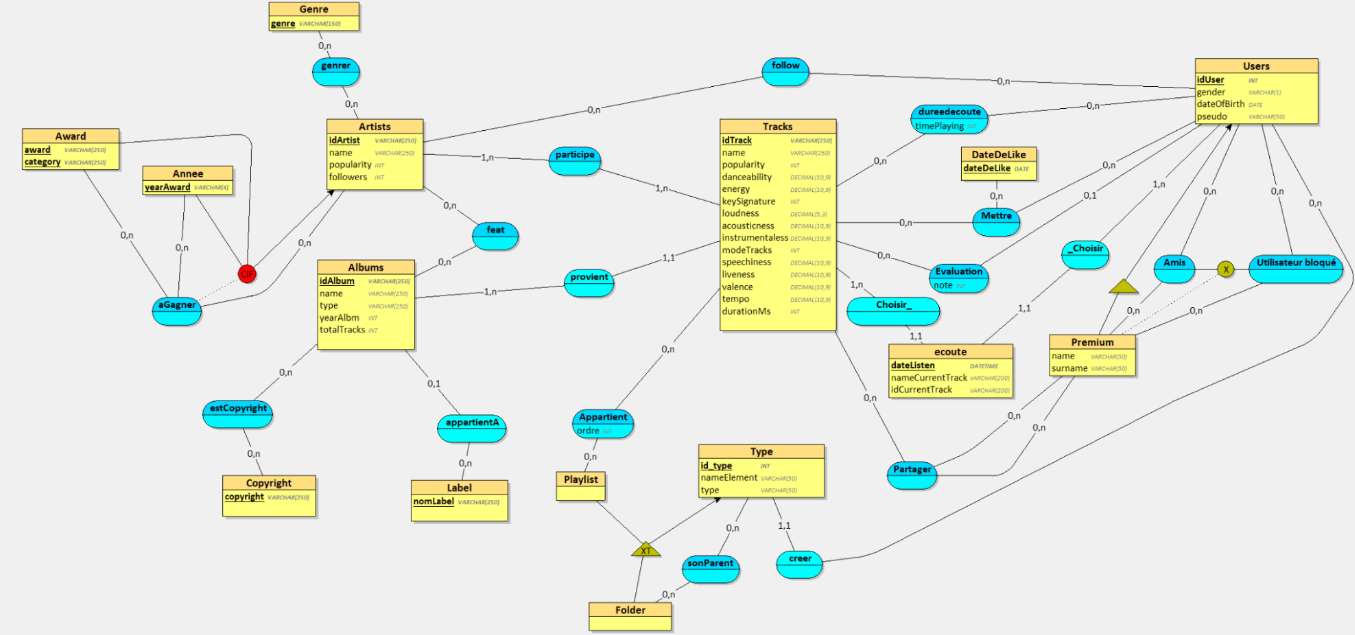

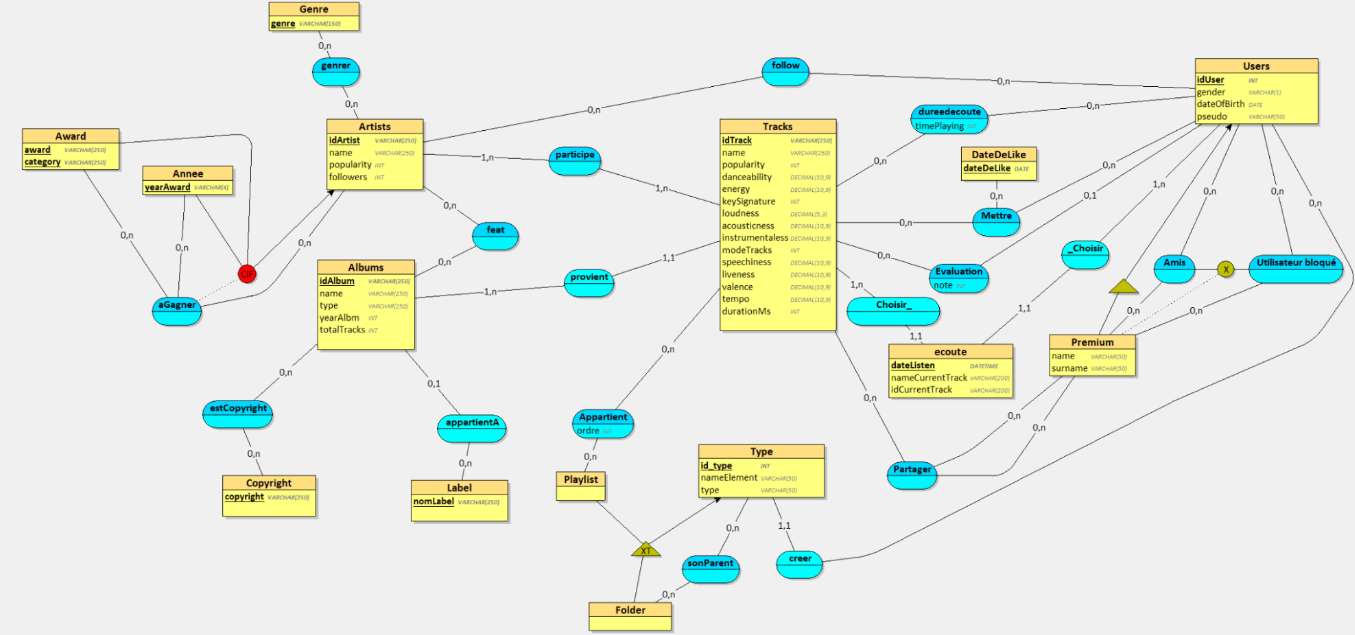

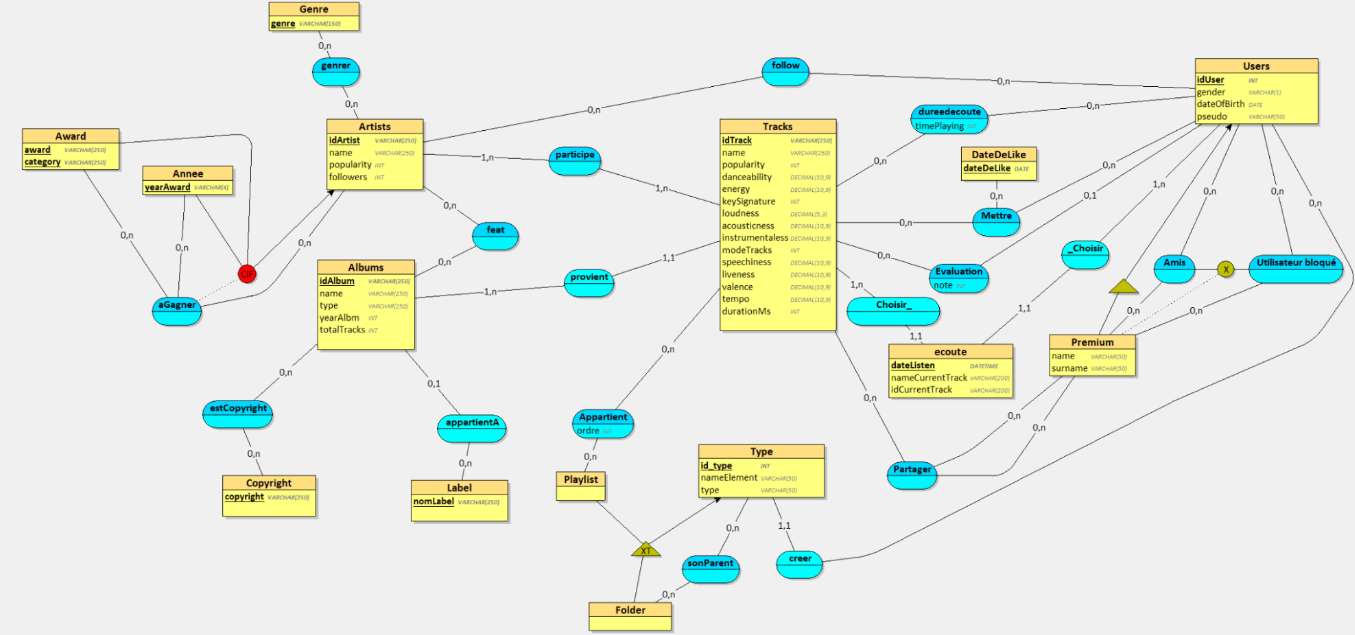

Base de Données pour Streaming Musical

J'ai conçu un modèle entité-association capable de représenter des relations complexes entre artistes, albums, morceaux et playlists. La modélisation de hiérarchies dans les playlists a particulièrement nécessité une réflexion approfondie sur les structures de données les plus adaptées.

AC2 : Utiliser des techniques algorithmiques adaptées pour des problèmes complexes

en s'appuyant sur des schémas de raisonnement (CE2.03)Jeu 'Trains'

J'ai implémenté l'algorithme de Dijkstra pour calculer les chemins optimaux entre les villes, en prenant en compte différents critères d'optimisation (distance, coût, temps). Cette implémentation m'a permis de comprendre les subtilités des algorithmes de parcours de graphes et d'apprécier leur puissance dans la résolution de problèmes concrets.

Projet CTFD

J'ai conçu plusieurs défis de cybersécurité nécessitant des algorithmes sophistiqués, notamment un défi de stéganographie utilisant la manipulation des chunks PNG. Cette expérience m'a poussé à explorer des techniques algorithmiques avancées et à comprendre leur application dans un contexte de sécurité informatique.

AC3 : Comprendre les enjeux et moyens de sécurisation des données et du code

en justifiant les choix et validant les résultats (CE2.04)Projet E-commerce

J'ai implémenté un système d'authentification robuste incluant des protections contre les attaques par force brute, et j'ai veillé à sécuriser les transactions et les données utilisateur. Ce travail m'a sensibilisé à l'importance cruciale de la sécurité dans le développement web moderne.

Stage DSIN

J'ai mis en œuvre des mécanismes de chiffrement pour les données sensibles et sécurisé l'interaction avec le LDAP universitaire. Ces expériences pratiques ont consolidé ma compréhension des principes fondamentaux de la sécurité informatique.

AC4 : Évaluer l'impact environnemental et sociétal des solutions proposées

en justifiant les choix et validant les résultats (CE2.04)Projet Controverse

Ce projet m'a offert l'opportunité de réfléchir aux implications éthiques et sociétales des technologies numériques, notamment concernant la tension entre vie privée et sécurité nationale. Cette réflexion m'a sensibilisé à l'importance d'une démarche responsable dans le développement technologique.

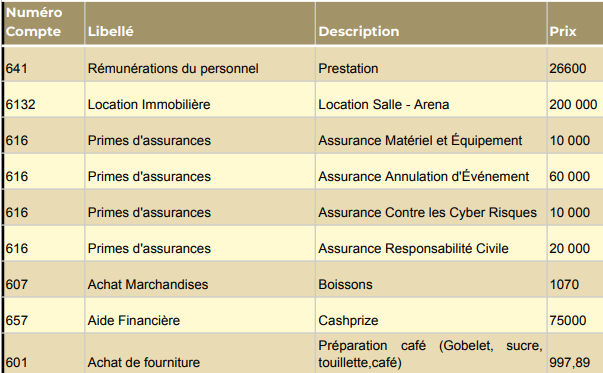

Charlie's Festival Adventure

Nous avons intégré une dimension environnementale en optimisant l'infrastructure technique pour réduire l'empreinte carbone de l'événement. Cette approche m'a fait prendre conscience de la responsabilité des développeurs dans la conception de solutions durables.

2. Compétence "Administrer" (Niveau 2)

AC1 : Concevoir et développer des applications communicantes

en sécurisant le système d'information (CE3.01)Projet CTFD pour Yggame

J'ai dû intégrer la plateforme CTFd avec les conteneurs Docker hébergeant les différents défis, en établissant des mécanismes de communication sécurisés. Cette expérience m'a permis de comprendre les enjeux de l'interopérabilité et de la sécurisation des échanges entre composants d'un système distribué.

Stage DSIN

J'ai développé des modules de communication avec des API externes (notamment Ivanti pour l'inventaire du matériel informatique), en implémentant des mécanismes d'authentification avancés et de gestion des erreurs. Ce travail m'a confronté aux défis réels des applications communicantes en environnement d'entreprise.

AC2 : Utiliser des serveurs et des services réseaux virtualisés

en offrant une qualité de service optimale (CE3.02)Projet CTFD

J'ai déployé la plateforme CTFd et ses défis sur un serveur VPS en utilisant Docker, créant un environnement modulaire où chaque défi était isolé dans son propre conteneur. Cette approche m'a fait découvrir les avantages considérables de la conteneurisation en termes de flexibilité, d'isolation et de reproductibilité des environnements.

Stage DSIN

J'ai utilisé l'outil DDev pour créer un environnement de développement conteneurisé spécifique à l'écosystème Drupal. Cette expérience m'a permis d'apprécier comment la virtualisation peut standardiser les environnements de développement et éliminer les problèmes de compatibilité.

AC3 : Sécuriser les services et données d'un système

en sécurisant le système d'information (CE3.01) et en appliquant les normes en vigueur (CE3.03)Projet E-commerce

J'ai implémenté diverses mesures de sécurité pour protéger les données sensibles des utilisateurs, notamment un système de validation d'email pour l'inscription et des protections contre les attaques par force brute. Ce travail m'a sensibilisé à l'importance de la sécurité des données personnelles et à la responsabilité des développeurs dans leur protection.

Stage DSIN

J'ai dû appliquer rigoureusement les normes de sécurité en vigueur dans le contexte universitaire, notamment pour la gestion des données académiques et la synchronisation avec le LDAP. Cette expérience m'a fait comprendre l'importance d'aligner les pratiques de sécurisation avec les cadres réglementaires existants.

3. Compétence "Gérer" (Niveau 2)

AC1 : Optimiser les modèles de données de l'entreprise

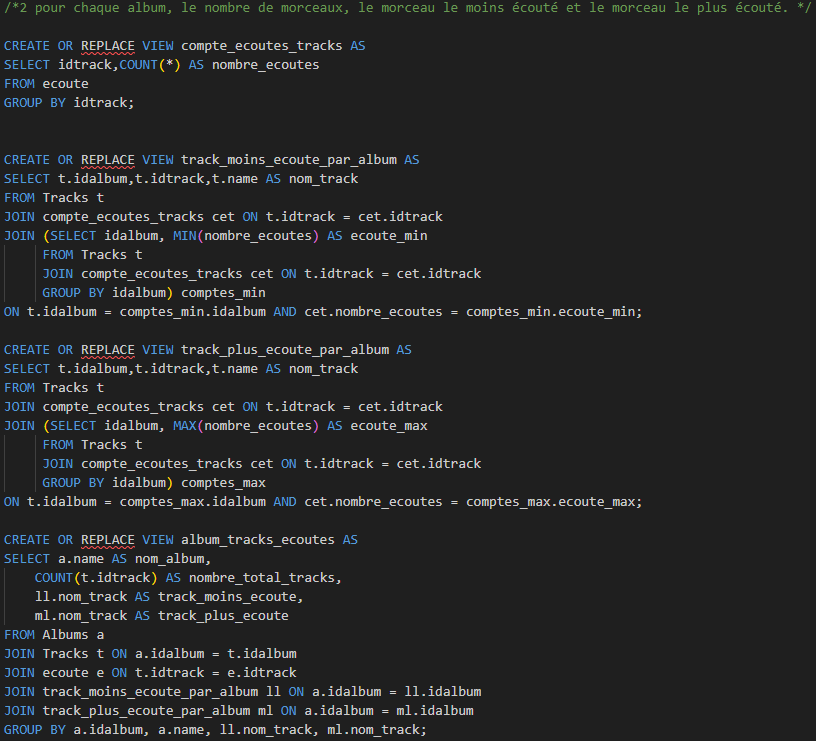

en respectant les réglementations sur le respect de la vie privée et la protection des données personnelles (CE4.01)Base de Données pour Streaming Musical

J'ai conçu et optimisé un modèle de données complexe pour une application de streaming musical, en intégrant les contraintes de performances et de confidentialité des données utilisateur. La normalisation de la base de données et l'optimisation des requêtes ont été au cœur de mon travail, tout en respectant les principes de protection des données personnelles selon le RGPD.

Stage DSIN - Migration SAPIENS

Lors de la migration de Drupal 7 vers Drupal 10, j'ai restructuré et optimisé les modèles de données existants pour améliorer les performances et la sécurité. J'ai particulièrement travaillé sur l'optimisation des requêtes d'accès aux données d'inventaire et la mise en place de mécanismes de cache stratifiés.

AC2 : Assurer la confidentialité des données (intégrité et sécurité)

en respectant les enjeux économiques, sociétaux et écologiques (CE4.02)Projet E-commerce

J'ai implémenté un système complet de gestion sécurisée des données clients, incluant le chiffrement des informations sensibles, la validation des données d'entrée et la mise en place de mécanismes d'audit pour tracer les accès aux données personnelles. Une attention particulière a été portée à l'équilibre entre sécurité et performance.

Projet CTFD

Dans le cadre du développement des défis de cybersécurité, j'ai mis en place des mécanismes robustes de protection des données des participants, tout en gérant les aspects de performance pour supporter une charge importante d'utilisateurs simultanés. Cette expérience m'a sensibilisé aux enjeux de protection des données dans un contexte de compétition.

AC3 : Organiser la restitution de données à travers la programmation et la visualisation

en s'appuyant sur des bases mathématiques (CE4.03)Base de Données pour Streaming Musical

J'ai développé des vues complexes et des requêtes statistiques avancées pour analyser les données d'écoute, incluant des calculs de médiane, d'écart-type et de corrélations. Ces analyses ont été rendues accessibles via des tableaux de bord interactifs permettant une visualisation claire des tendances musicales.

Charlie's Festival Adventure

J'ai conçu et développé des outils de visualisation pour le suivi des inscriptions et la gestion des tournois, en utilisant des techniques de représentation graphique pour faciliter la prise de décision. Les données étaient organisées sous forme de diagrammes de Gantt et de graphiques de performance pour optimiser la planification de l'événement.

AC4 : Manipuler des données hétérogènes

en assurant la cohérence et la qualité (CE4.02)Stage DSIN - Intégration de données

J'ai dû gérer l'intégration de données provenant de sources hétérogènes : base de données Drupal, API Ivanti, annuaire LDAP et système Apogée. Cette expérience m'a confronté aux défis de la cohérence des données, de la gestion des formats différents et de la synchronisation entre systèmes autonomes.

Projet Base de Données Streaming

J'ai développé des mécanismes d'importation et de transformation de données à partir de fichiers CSV hétérogènes, en mettant en place des contrôles de qualité et des processus de validation pour assurer la cohérence des données intégrées. Cette expérience m'a appris l'importance de la qualité des données dans les systèmes d'information.

Conclusion

L'analyse réflexive de mon parcours concernant ces trois compétences fondamentales du BUT Informatique parcours IAMSI m'a permis de prendre conscience du chemin parcouru et des compétences acquises. Chaque projet a contribué de manière spécifique à mon développement professionnel, me confrontant à des défis variés et me poussant à adopter des approches innovantes pour les résoudre.

La diversité des contextes d'application, des projets académiques aux expériences professionnelles en stage, m'a permis de développer une compréhension nuancée et approfondie de ces compétences. J'ai particulièrement apprécié comment chaque nouvelle expérience venait enrichir et transformer ma compréhension des concepts théoriques, les ancrant dans une réalité pratique et complexe.

Concernant la compétence "Optimiser", j'ai développé une solide expertise dans le choix et l'implémentation de structures de données complexes et d'algorithmes adaptés. Les projets comme le jeu Trains et les défis de cybersécurité m'ont permis d'appréhender concrètement les enjeux de performance et de sécurité.

Pour la compétence "Administrer", mon expérience avec les environnements conteneurisés et les architectures distribuées m'a donné une vision claire des défis de déploiement et de sécurisation des systèmes modernes. Le stage DSIN et le projet CTFD ont été particulièrement formateurs à cet égard.

Enfin, la compétence "Gérer" s'est révélée être un pilier central de mon apprentissage, m'amenant à comprendre les enjeux de l'optimisation des données, de leur sécurisation et de leur exploitation intelligente. Les projets de base de données et les expériences professionnelles m'ont permis de développer une approche holistique de la gestion des données.

Je considère avoir atteint un niveau satisfaisant dans ces trois compétences de niveau 2, tout en restant conscient que le développement professionnel est un processus continu. Les bases solides acquises durant ce parcours constituent un excellent tremplin pour mes futures expériences professionnelles et mon évolution dans le domaine de l'informatique, particulièrement dans le contexte de l'intégration d'applications et du management des systèmes d'information.